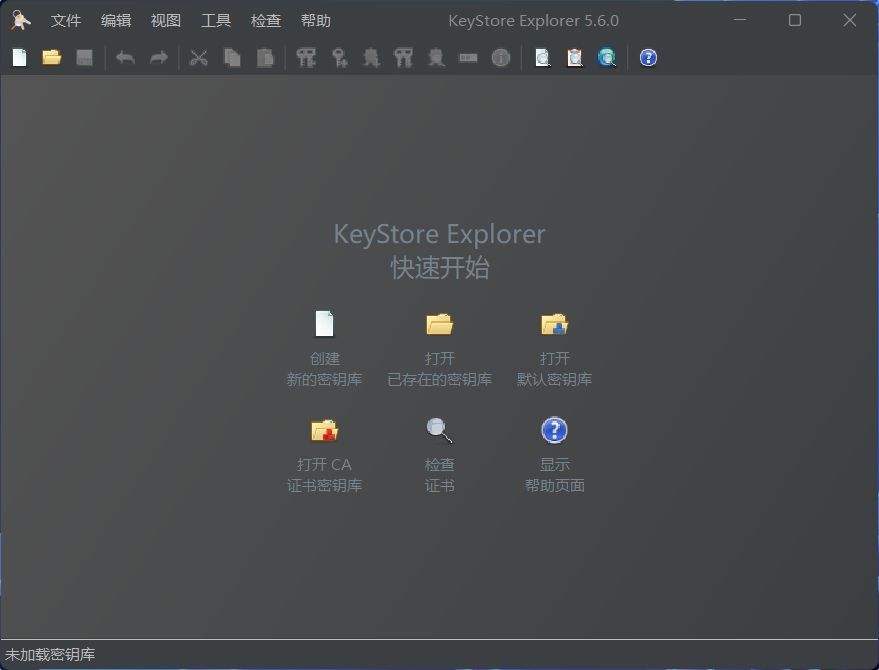

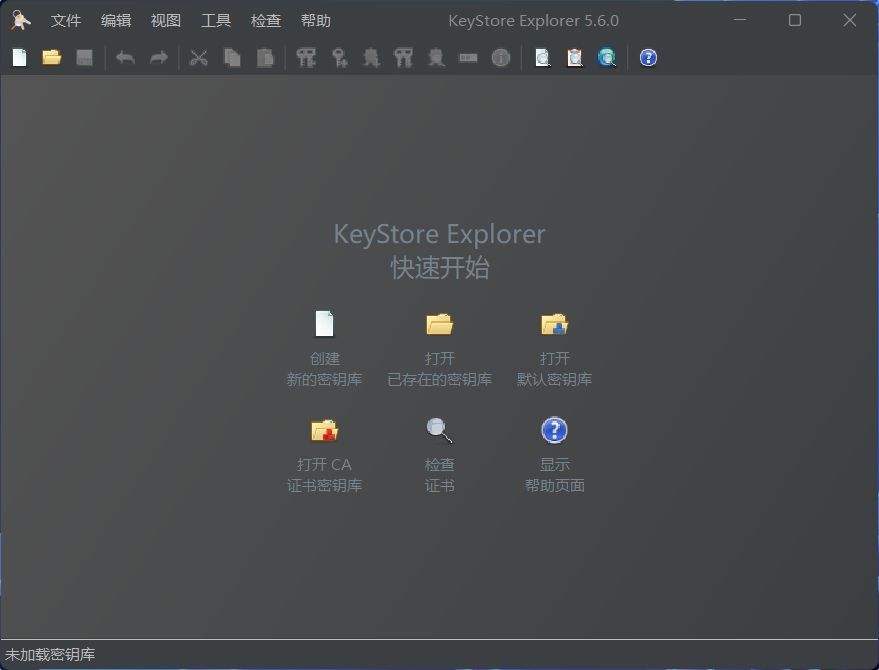

首先感谢开源软件keystore-explorer,文章主要记录,若再测试阶段,需要自签证书该如何更简单实现自签SSL证书用于本地。

1. 下载并安装KeyStore Explorer

→点此阅读全部←

首先感谢开源软件keystore-explorer,文章主要记录,若再测试阶段,需要自签证书该如何更简单实现自签SSL证书用于本地。

1. 下载并安装KeyStore Explorer

最近遇到需要将另外一个支付对接到啦啦外卖,开始直接修改了原有的微信支付,但是后面想想还是做成插件方便点,也不会影响原有的支付功能,完全外挂插件

下面是成品效果

插件延续了之前人人的插件,最大程度减小对原有系统的影响

[……][……]业务遇到有个APP需要播放透明背景视频,穿插到AI生成的音频中,还要监听播放完成等事件。废话不多说直接上代码